No momento da redação deste artigo, a porta utiliza o JQ para especificar propriedades derivadas (como cálculo) e migrar os dados (evoluir).O uso da linha de comando é ótimo, mas JQ, e processadores similares, realmente brilham depois de serem integrados em sistemas maiores.Aparentemente, o JQ também é aplicável ao conteúdo textual puro.Para um teaser, abaixo…

Continue a leitura

A Amazon Aurora sem servidor escala automaticamente os bancos de dados da Amazon Aurora para responder à alteração das cargas de trabalho do cliente e oferece otimizações de custos, desempenho aprimorado e operações simplificadas.Os clientes da Aurora configuram limites de escala usando unidades de capacidade da Aurora (ACUs) e os serviços ajustam dinamicamente os recursos…

Continue a leitura

Clique nos ícones, você pode ajustar o tamanho da cor e baixar os ícones no formato SVG ou PNG.Lançamos o MingCute Animation Icons Pack, que é uma biblioteca meticulosamente projetada de ícones animados com animações de Lottie Lifelike.Suporte para SVG, PNG e WebFont. MingCute é um conjunto de biblioteca de ícones de código aberto simples…

Continue a leitura

Muitos navegadores da Web permitem que você abra imagens JPEG-XL em algum momento, incluindo o Chromium (o motor do motor Chrome, Brave e Microsoft Edge).(Webp funciona nativamente no iPhone, iPad e Mac a partir de iOS 16, iPados 16 e MacOS Ventura).Ele ficará ao lado de Heif, JPEG, Heif Max, PRORAW e PRORAW MAX que…

Continue a leitura

O Winter Soldier, uma ferramenta de código aberto, ajuda a reduzir automaticamente ambientes de não produção, economizando até 28% nos seus custos anuais de infraestrutura.Os “ambientes de não produção” (Dev, estadiamento, teste, visualização) existem em todas as organizações e em grandes quantidades.O Winter Soldier é uma ferramenta de código aberto da Devtron, permite a escala…

Continue a leitura

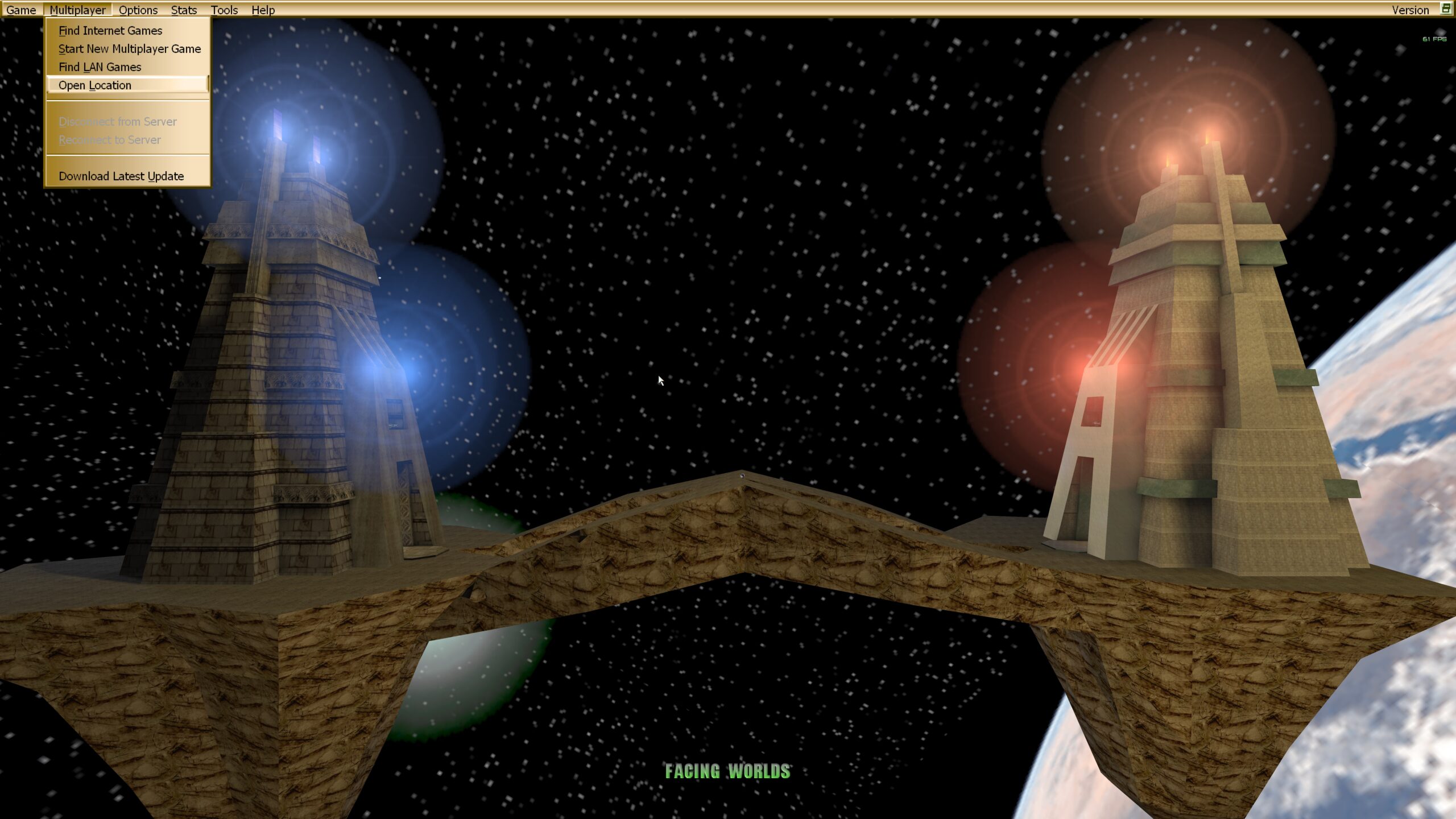

Se nenhuma pasta de jogo for especificada e o executável não estiver em uma pasta do sistema, o mecanismo pesquisará o registro (somente Windows) para as chaves do registro definidas originalmente.SurrealEngine [–url = ] [–engineversion = x] [caminho para a pasta do jogo] Você pode simplesmente copiar a pasta o executável surrealengine dentro da pasta…

Continue a leitura

Se você gerenciar vários aplicativos implantares em Dev, teste e controle de qualidade, ou estiver girando caixas de areia de desenvolvimento caras, o Kardinal poderá reduzir o uso de recursos e o tempo de teste em mais de 90%.Aqui está um colapso: Ao usar esses plugins, o Kardinal pode configurar e desmontar com eficiência os…

Continue a leitura

Outro comprador de uma marca disse à Adweek que os representantes do Google haviam procurado sugerir usuários de mais de 16 que podem ter renda disponível, através da categoria desconhecida.Ela passou 5 anos cobrindo a política tecnológica na CNBC, escrevendo sobre reforma antitruste, privacidade e moderação de conteúdo.Um porta -voz do Google disse à Adweek…

Continue a leitura

Smith parecia sugerir que o Tribunal Distrital dos EUA perdeu o tempo segurando uma “audiência probatória de 7,5 horas, que incluiu um testemunho de especialistas sobre” se a coleta de dados em questão “era” navegador-agnóstico “.”Ao focar no ‘agnosticismo do navegador’ em vez de conduzir a investigação razoável da pessoa, o Tribunal Distrital não aplica…

Continue a leitura

Devido ao tempo livre limitado, provavelmente levará um tempo até que o Shadps4 seja capaz de executar qualquer coisa decente, mas estamos tentando fazer pequenos e regulares começos. Shadps4 é um emulador PlayStation 4 iniciais para Windows, Linux e MacOS escritos em C ++ Se você encontrar problemas ou tiver dúvidas, não hesite em olhar…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018