output_dir deve ser algo que contenha um adaptador_config.json e adaptter_model.bin: Experimente o mesmo prompt de antes: E as saídas do modelo: Então funciona!Configure algumas configurações de tokenização, como o preenchimento esquerdo, porque faz o treinamento usar menos memória: Configure a função Tokenize para criar rótulos e input_ids o mesmo.Em seguida, fazemos alguma otimização relacionada a…

Continue a leituraToy Llama2 Modelo Inferência em Fortran Isso é baseado em llama2.c por Andrej Karpathy https://github.com/karpathy/llama2.c é baseado em uma versão do código por volta de 28 de julho de 2023. Ele tem as funções intrínsecas certas, lida com a memória mais facilmente do que C do que C.(Embora as declarações sejam estranhas) e lida com…

Continue a leituraSe você deseja adaptar o servidor, por exemplo, para tamanhos maiores de lote, configuração da GPU, etc., consulte os documentos LLAMA.CPP.Em seguida, o serviço de sinal será executado, extrairá suas mensagens de sinal e passará seus bate -papos para o serviço LLAMA.O design do projeto usa o Docker Compõe, para facilitar o gerenciamento de dependências,…

Continue a leituraVocê pode aproveitar todo o poder do Fusionauth em seu aplicativo, entregar a manutenção do usuário aos usuários do Power e torná -lo perfeito para eles.Por exemplo, você usou as APIs para criar um usuário, mas pode usar APIs semelhantes para excluir usuários ou remover o acesso ao aplicativo.Você passa algum tempo configurando seus usuários,…

Continue a leitura

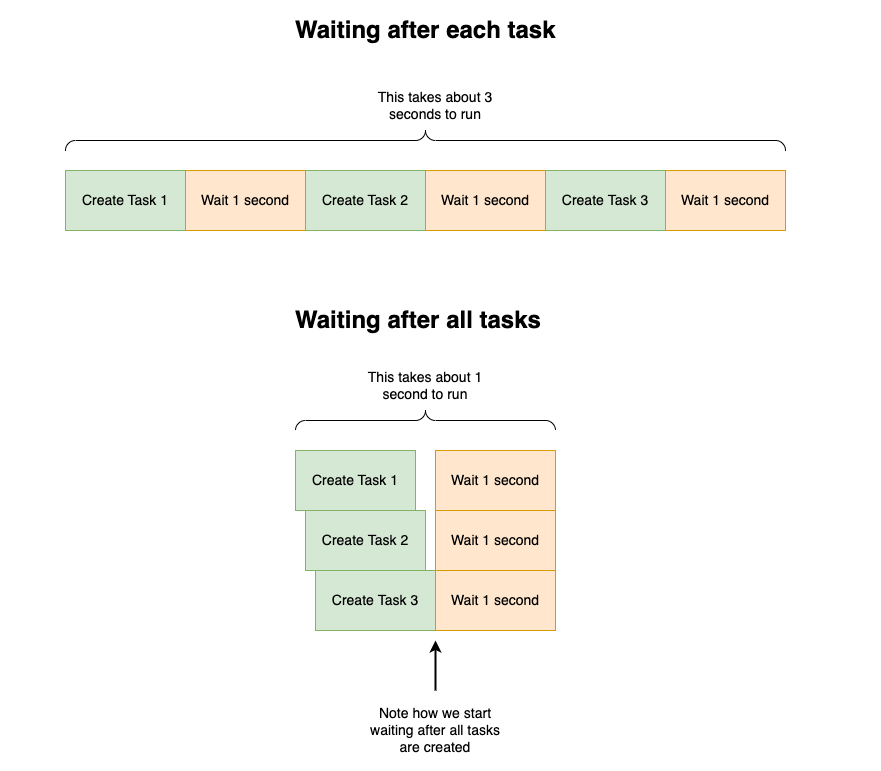

Tenho sorte que meu caso de uso estava coberto, mas se este fosse um aplicativo Rails, por exemplo, Não seria possível usar o Async para executar consultas em paralelo.Vamos adicionar esperar novamente: Esperando em cada assíncrono recuperar o valor, mas agora tudo está funcionando Sincrono novamente, isto é, em 7 segundos.Reanando o código, ele ainda…

Continue a leituraSimilary, podemos completar especificando Round (Down, …), assim como o JavaScript permite com Math.Floor ().Para que o CSS tenha o equivalente direto da matemática de JavaScript. 17 de agosto de 2023 O CSS adicionou muitas novas funções matemáticas para complementar os antigos favoritos (pense em calc () e o grampo mais recente ()).Com CSS, Round…

Continue a leituraNo Fedora, eu faço isso: (Se você estiver no Debian/Ubuntu/Mint, substitua o DNF por APT, o pacote provavelmente terá o mesmo nome).Para aplicar nosso plano, criaremos um novo arquivo em /etc/udev/hwdb.d/95-custom-keypad.hwdb (use seu editor com privilégios de administrador, no meu caso: sudo micro/etc/udev/hwdb.d/95-Custom-Keypad.hwdb).Neste tutorial, descreverei quais comandos e etapas usava para criar este projeto: remapeie…

Continue a leituraQualquer coisa anteriormente hospedada no Stackoverflow.com agora tinha que ser tratada pelo TeamShellsite, incluindo a página da conta, navegação entre equipes, integrações de terceiros e configurações de clientes para SSO e SCIM.Muitos de nossos clientes criaram integrações como SSO, SCIM, JIRA, Slack e Microsoft Teams.Cada site de rede possui seu próprio banco de dados de…

Continue a leitura

O infame cinzel, segundo o relatório, foi criado por um ator de ameaças rastreado como sandworm.Além de permitir que o infame cinzel funcione sempre que um dispositivo for reiniciado, o NETD malicioso também é o mecanismo principal do malware.No caso de uma conexão com o IP e a porta local falhar, o malware volta a…

Continue a leituraFastMjpg é uma ferramenta de linha de comando para capturar, enviar, receber, renderizar, tubular e gravar o vídeo MJPG com latência extremamente baixa.Ele pode ser integrado diretamente ao seu aplicativo C como uma biblioteca, canalizada ao seu aplicativo por meio de um descritor de arquivo ou usado exclusivamente como uma ferramenta de linha de comando.É…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018