Simples, sem complicações, livre de dependência e base baseado em AST Refatoração de código-fonte e kit de ferramentas de transformação.Não vamos entrar em muitos detalhes, mas apenas para dar uma espiada. pode tentar escrever uma regra que substituiria o espaço reservado para identificador com 42. Se executarmos a regra acima em um arquivo, podemos ver…

Continue a leituraTudo isso acontece localmente no seu dispositivo e nas informações privadas, como localização, IDs de rastreador, etc, nunca deixarão seu dispositivo.Aqueles podem ser encontrados no projeto -> metas -> assinatura -> identificador de pacote Altere também os nomes do grupo de aplicativos de acordo.Esses rastreadores permitem rastrear sua localização sem o seu conhecimento, apenas colocando…

Continue a leitura

Se você quiser ouvir mais sobre o tópico de código aberto, faça o download do episódio dez do nosso podcast de lei de tecnologia, o roteiro.O relatório identificou que pelo menos metade dos projetos de código aberto da sustentabilidade ambiental no GitHub estava em campos ricos em dados, por exemplo, a ciência climática e a…

Continue a leitura

Tom Smykowski – 2 Tom Smykowski – 4 Tom Smykowski – Tom Smykowski – Victor Timi em Codificação de nível para cima – 24 Hajime Yamasaki Vukelic em Bootcamp – 6 Juntao qiu em Itnext – 12 Svetloslav Novoski em JavaScript em inglês simples – 8 Vadym Filipov – Attila Vágó em Suportes de tijolos…

Continue a leituraAtualmente, a compilação de modelos é suportada para esses motores de modelo: StringTemplate, Erb, Erubis, Erubi, Etanni, Haml, Nokogiri, Builder, CSV, Prawn e Yajl.Por padrão, Tilt :: Mapeling Instâncias será preguiçoso de carregamento para modelos aulas e permitirá o registro de uma classes de modelos não registradores.TENTES TENTRAS DE preguiçoso requer a biblioteca de motores…

Continue a leitura

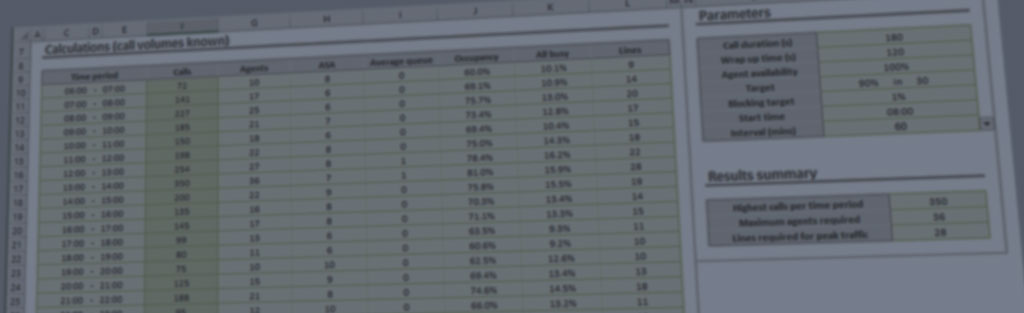

Fomos a primeira empresa a colocar as funções Erlang on -line (em 1996) e, três anos depois, a primeira a integrar Erlang ao Microsoft Excel. O suplemento original que traz oito funções de Erlang B e Erlang C no Microsoft Excel para ajudá-lo a construir seu próprio tráfego e pastas de trabalho de call center.O…

Continue a leitura

Eu não queria gastar dinheiro em uma plataforma de CI/CD para nossa startup de duas pessoas, mas também não tinha um Mac sobressalente para automatizar essas construções.Isso acontece com a tampa fechada durante o carregamento, mas ele até funcionará com a energia da bateria com a tampa fechada (a construção levará mais tempo).Fico feliz em…

Continue a leituraPortanto, para salvar você e eu o incômodo de encontrar ou construir essas imagens, aqui está uma lista de imagens de contêineres que satisfazem todas as necessidades de solução de problemas.No entanto, encontrar essa imagem ou montar o meu é demorado e honestamente apenas muito esforço.O mesmo vale para a imagem Redis-Cli e Redis, MongoExport…

Continue a leitura

Por fim, abordarei algumas funcionalidades notáveis que foram adicionadas nesta reunião (Static_assert Mensagens, RCU, Ponteiros de Hazard, .Visit for STD :: Variant e fatiamento de matriz multidimensional).Também discutirei minhas preocupações com algumas propostas que chegaram ao documento de trabalho: std :: function_ref, std :: cópia_function e algumas atualizações de std :: bind_ {front | back}.Além…

Continue a leitura

Nesta análise, pretendo fazer uma comparação de desempenho entre o TypeScript executado em BUN e Python, oferecendo informações sobre as possíveis mudanças no cenário tecnológico em rápida evolução.CPU: Intel I5-5200U (4) @ 2.700GHZKernel: 6.2.0-32-generic Estou bastante impressionado com os resultados da BUN, que conseguiu superar o Python’s Pypy.Obviamente, escolher uma linguagem de programação para resolver…

Continue a leituraTrending posts dos últimos 30 dias

-

Cloudflare Open Sources Tokio-Quiche, prometendo QUIC mais fácil e HTTP/3 em Rust

28 de dezembro de 2025By Auto News Bot | 0 Comments

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018