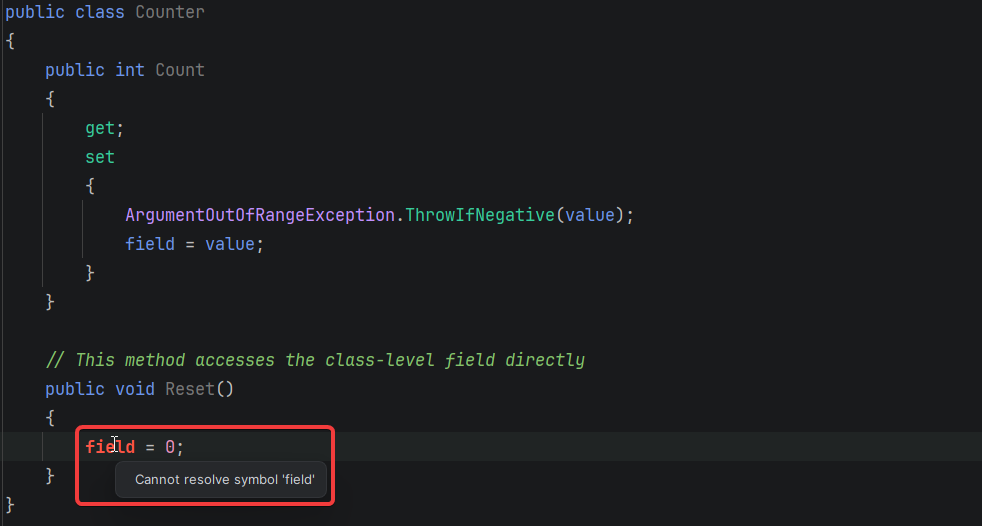

Se o seu código ou bibliotecas que você usa dependem de encontrar um campo privado específico por nome por meio de reflexão, ele travará em tempo de execução quando você refatorar seu código.No entanto, havia uma compensação: se você precisasse de lógica personalizada em seu método get ou set, ainda teria que usar um campo…

Continue a leitura

A edição 20.000 (na verdade, uma solicitação pull) foi criada hoje, em 16 de dezembro de 2025. O GitHub mantém problemas e solicitações pull na mesma série numérica e, há alguns anos, eles também adicionaram discussões ao mix. O projeto curl migrou sua hospedagem de código-fonte para o GitHub em março de 2010, mas mantivemos…

Continue a leitura

Com modelos de IA ainda mais avançados e capacidades expandidas de aprendizagem de idiomas no Tradutor, estamos ajudando você a capturar não apenas as palavras, mas o significado por trás delas.A partir de hoje, o Google Tradutor usa recursos avançados do Gemini para melhorar melhor as traduções de frases com significados mais diferenciados, como expressões…

Continue a leitura

Implacável, segui em frente e passei 2 semanas inteiras para implementar apenas 5 animações, 2 das quais descartamos e nunca lançado e os outros 3 funcionando quase consistentemente. 14 de dezembro de 2025 Mais um dezembro se aproxima, trazendo-nos como sempre as alegrias de uma longa tradição.Então, vamos ao cerne deste artigo, como 5 animações,…

Continue a leitura

Os proponentes apontarão benefícios mais diferenciados, como implantação independente, isolamento de falhas e propriedade clara.Aqueles que podem, trazem milhões, às vezes milhares de milhões, para os seus empregadores.Se o pacote de promoção da sua empresa exigir “escala” ou “complexidade” para provar seu valor como engenheiro, toda a pilha de software inevitavelmente sofrerá excesso de engenharia.Um…

Continue a leitura

Desenvolvedor Nome do pacote Chave Instalações Um com.test.1 11 1000 B com.test.1 12 100 Neste cenário, o Desenvolvedor A está qualificado para registrar o nome do pacote.Ordem de chegada para chaves com menos de 50 instalações: Se nenhuma chave atingir o limite de 50 instalações, todas as chaves conhecidas estarão qualificadas para inscrição por ordem…

Continue a leitura

Permissão, em geral, significa se um determinado usuário ou membro do grupo pode ler, gravar ou executar o arquivo.Além disso, tenho o máximo que posso em tmpfs, uma unidade de RAM, para que coisas como /tmp não atinjam os discos.Se você já possui um sistema, mover diretórios de alto tráfego para SSD requer uma montagem…

Continue a leitura

Contate-nos Ou siga-nos no LinkedIn, Twitter ou Mastodon e seja notificado assim que novo conteúdo estiver disponível.Java pode, em cenários específicos, alcançar melhor latência – por exemplo, quando aplicativos C++ sofrem de fragmentação severa de memória ou quando o GC de compactação de Java fornece um layout de memória mais amigável ao cache.Isso consome ciclos…

Continue a leitura

O telefone também inclui uma câmera principal de 50 MP, bateria de 5.500 mAh substituível pelo usuário, suporte dual nano-SIM, Wi-Fi 6, NFC e um leitor de impressão digital.O design mantém a estética escandinava do Jolla Phone original, com uma aparência limpa e minimalista e tampas traseiras substituíveis pelo usuário, oferecidas em Branca de Neve,…

Continue a leitura

Haskell certamente não tem esse problema – tudo é imutável e as funções são “puras” (não efeitos colaterais, embora você possa interagir com ‘instruções’ digitadas sobre efeitos colaterais).Além da inspeção geral de frames de dados (não se deixe enganar por isso

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018