(soma (& [1, 2, 3, 4]), 10); } Use enum para melhor correspondência de padrões de programação funcional, a correspondência de padrões é frequentemente usada para a lógica de ramificação.Ao categorizar suas funções nesses dois reinos, você não apenas facilita a base do seu código, mas também abre oportunidades para otimizações e testes.Saber como aplicar…

Continue a leitura

“Os padrões são importantes, mas eles não são determinantes”. Enquanto isso, argumenta Walker, o Google enfrenta desafios legítimos ao seu domínio na publicidade de pesquisa e pesquisa.Walker, presidente de assuntos globais de longa data da empresa, supervisiona as defesas legais do Google nos desafios em proliferação que agora enfrenta em todo o mundo.”Dada a centralidade…

Continue a leituraJason Les, CEO da Riots Platforms, Inc., chamou August de “Mês da Referência”, depois de ser pago pelo Conselho de Confiabilidade Elétrica do Texas, ou pelo Programa de Resposta à Demand de Ercot.”O redução de operações da empresa contribuiu de maneira significativa para reduzir a demanda geral de energia no ERCOT, ajudando a garantir que…

Continue a leituraNos dois cenários, o padrão de design de matriz de atributos no Azure Cosmos DB oferece flexibilidade, escalabilidade e adaptabilidade, tornando -a uma escolha poderosa para lidar com estruturas de dados dinâmicas e em evolução.Em um banco de dados SQL tradicional, você pode ter campos separados para Priceusd, PriceEur, Tamesquaremeters e SamesquareFeet ou possivelmente até…

Continue a leituraSe Parker, parte dessa comunidade altamente selecionada, de busca de liberdade, de absorção de sistemas e sobreposição de SeastEaders e Bitcoiners, não ia comprar, era difícil imaginar quem o faria.”Por adversidade, surgem oportunidade, então eles dizem”, escreveu Elwartowski, em 10 de outubro de 2020, apresentando Viva Vivas, a nova empresa que ele havia criado para…

Continue a leituraEspecificamente, as modificações necessárias para fazer isso funcionar: O Curl resultante parece, do ponto de vista da rede, idêntico a um navegador real.Se você precisar de controle preciso sobre os cabeçalhos HTTP, defina curl_impersonate_headers = não para desativar a lista interna de cabeçalhos HTTP e, em seguida, defina-os com CURL_EASY_SETOPT ().Por exemplo, o diretório Firefox…

Continue a leitura“Como você usaria, eu diria seus ativos de maior valor, o que significa que a aeronave tripulada, versus o que pode ser atribuído até certo ponto.” Rcade seria um dos nossos sims em que poderíamos treinar “, disse Blaha,”Para treinar um agente de IA que poderia pensar em todo o teatro. “Nos mercados comerciais e…

Continue a leitura

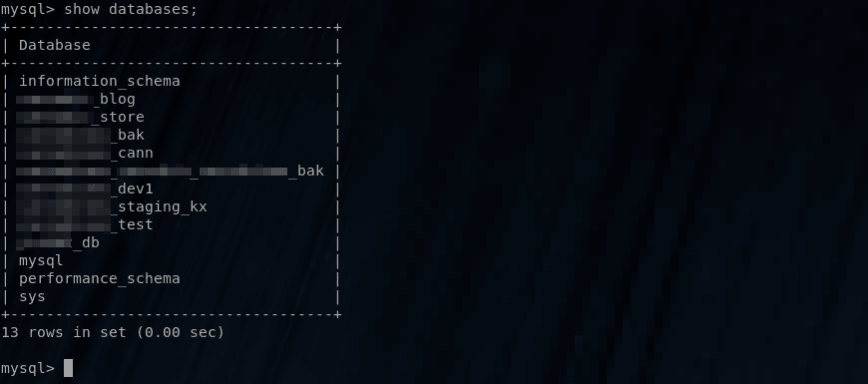

Da mesma forma, se você está usando o WordPress, Joomla, Drupal, Magento ou outros, geralmente há um conjunto de mesas nas quais você deve ficar de olho.Assim, uma vez removido, o uso de innodb_buffer_pool_size, key_buffer_size, tabela_open_cache, tabela_definition_cache e outros foram significativamente reduzidos.Por exemplo, se o MySQL Check/Repair for usado em todos os bancos de dados,…

Continue a leitura

Processamento de mensagens recebido por telegrama Ao receber uma mensagem, o UPLOPLETTMESSAGETOSERVICE coleta seu conteúdo, título de bate -papo/canal e ID, bem como o nome e o ID do remetente.A principal característica deste grupo é um conjunto de ferramentas específico de malware .NET, chacalControl, jacaneworm, jackalsteal, chacalperinfo e chacalalscreenwatcher.Como você pode ver, ser um item…

Continue a leituraA Reliance disse que a infraestrutura em nuvem forneceria acesso acelerado da computação a pesquisadores, desenvolvedores, startups, cientistas, especialistas em IA e outros em toda a Índia.Em resposta a isso, Nova Délhi disse que a Índia não regulamentará o crescimento da IA, adotando uma abordagem diferente de muitos outros países.As plataformas Jio – apoiadas por…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018