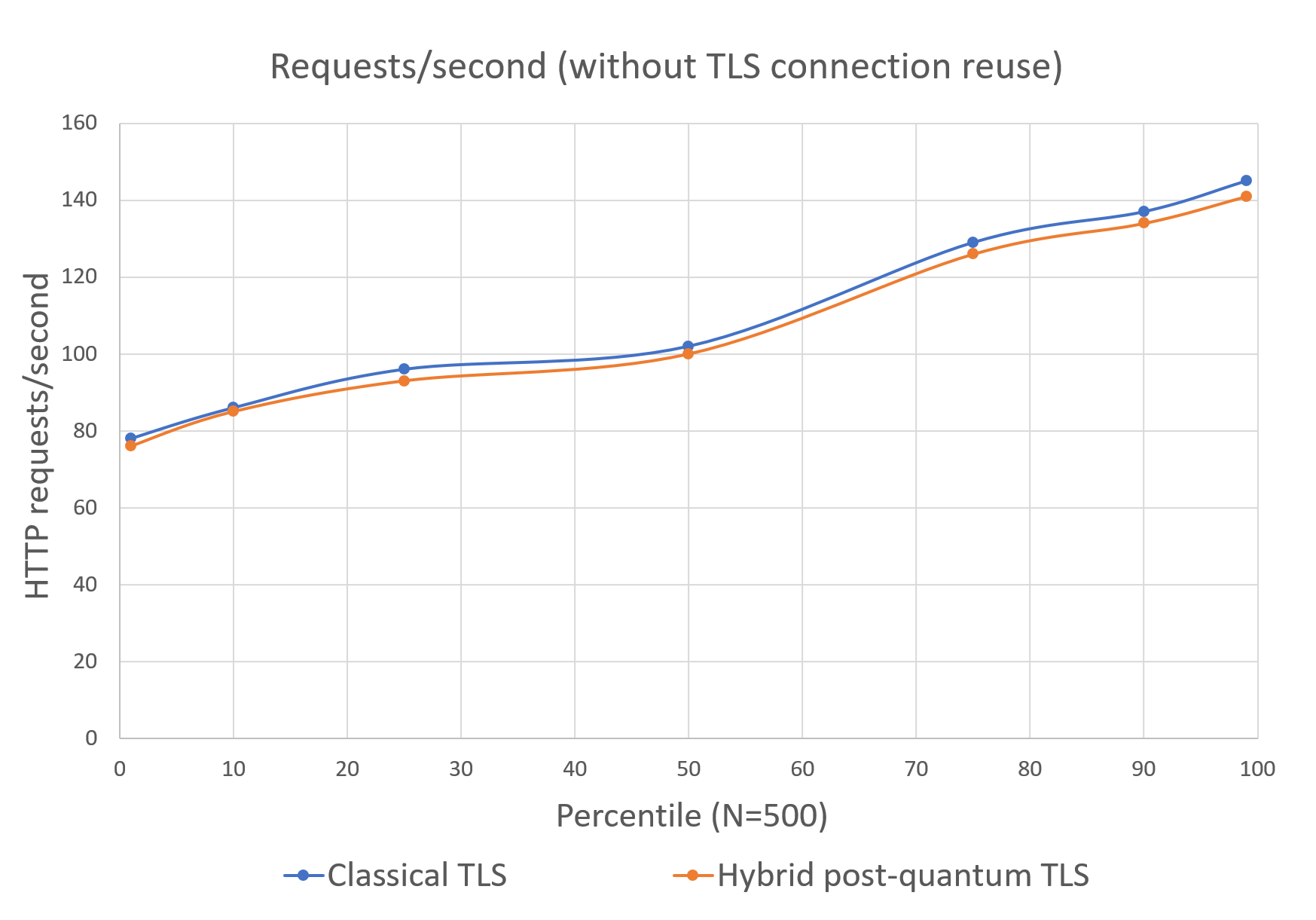

Se estiver usando o AWS SDK para Java 2.x, você pode ativar o contrato de chave pós-Quantum híbrido ligando para o .Postquantumtlsenabled (true) ao criar seu cliente HTTP de tempo de execução comum da AWS. A Amazon Web Services (AWS) está animada em anunciar que os mais recentes padrões híbridos de contrato-chave pós-Quantum para TLS…

Continue a leitura

Chamar isso de “licença comunitária” parece um pouco exagerada, mas, de cabeça para baixo, os rebanhos de modelos lhama nos trouxeram muitos pontos positivos da rede.Por exemplo, o LLAMA 4 (Maverick) é 2x pior que o recém-lançado Gemini 2.5 no EQ-Bench, um benchmark de escrita criativa de longa forma.Ainda assim, o treinamento especificamente para isso…

Continue a leitura

Jonas Dreßler trabalhou em alguns problemas críticos e relevantes para a segurança na pilha Bluetooth Linux, incluindo o trabalho no kernel, Bluez e o Bluetooth Tooling do Gnome (1, 2, 3).Ele permite que as bibliotecas escritas em C (e, ultimamente, rust) sejam usadas em outros idiomas, incluindo rust, python, javascript, swift e muito mais!As bibliotecas…

Continue a leitura

A variante mais segura do Podman – a “sem raiz” – apareceu pela primeira vez no final de 2019 (versão 1.6) – então pouco acima de 5 anos de serviço.Geralmente, para criar um novo contêiner, alguma imagem do registro é baixada-como Registry.fedoraproject.org/fedora-minimal:30 Por exemplo-e depois os arquivos e pacotes necessários são adicionados-conforme necessário.É bem conhecido…

Continue a leitura

O Google, pode -se argumentar, segue a abordagem inversa exata: enquanto os empregos fizeram com que a Apple trabalhasse de volta à tecnologia, o Google começa com a tecnologia e explora todos os caminhos possíveis a seguir.Este também suporta o upload de documentos (ou retirá -los do Google Drive), mas com o objetivo de gerar…

Continue a leitura

Vamos também tentar “dissolver” o alerta, o prompt e o concat de concatar juntos, como antes: Desta vez, todas as etapas serão executadas para que não haja mais nada a fazer.Ainda não sabemos.Grande parte da lógica associada a um primitivo como P – incluindo estilos de aplicação, estabelecendo texto, desenho, composição, pintura e assim por…

Continue a leitura

esquema: exemplo: Define variáveis de ambiente no Lambda: esquema: exemplo: Define conteúdo extra para incluir no zip lambda: Isso é ignorado quando a entrada de entrada é um URI de contêiner ECR.esquema: exemplo: define gatilhos para o lambda: esquema: exemplo: Define um e -mail SES recebendo gatilho.esquema: exemplo: define um grupo de segurança em um…

Continue a leitura

E as taxas de erro que observamos mostram que há uma grande sala para melhorias: OpenAI: 0,05% Google Vertex AI: 0,002% Coere: 0,06% Jina AI: 1,45% À primeira vista, 0,05% parece pequeno.Mas quando você começa a se preocupar com o desempenho, a latência e a confiabilidade do mundo real, é uma história diferente.Cada provedor parece…

Continue a leitura

Você pode ver o tráfego cair, recuperar, cair, recuperar, lavar, enxaguar e repetir.Aqui está o Esports Insider antes de ser vendido: https://web.archive.org/web/20241201214703/https://esportsinsider.com/ Aqui está agora: https://esportsinsider.com/ A marca é a mesma, o design é realmente semelhante e o foco ainda está claramente no eSports.O mesmo conteúdo, no mesmo URL, apenas se recupera, mesmo enquanto eles…

Continue a leitura

Com a automação de dados do Bedrock, você pode reduzir o tempo e o esforço de desenvolvimento para criar processamento inteligente de documentos, análise de mídia e outras soluções de automação centradas em dados multimodais.Para continuar obtendo saída padrão padrão, configure o parâmetro dataAutomationProjectarn para usar o ARN: AWS: Bedrock: : AWS: Data-Automation-Project/Public-Default.Com a automação…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018