O que está por vir: o Google diz que isso é lançado “em alguns meses”, com grandes perguntas ainda sem resposta em torno da verificação de identidade do agente, prevenção de fraudes e integração de comerciantes.O que aconteceu: o Google lançou “Shop with AI Mode”, alimentado por Gemini 2.5, permitindo a compra direta dos resultados…

Continue a leitura

Neste guia, exploraremos o que é a recursão, como funciona e quando (e como) usá -la de maneira eficaz.Aqui está uma rápida visão geral dos casos de uso comuns em que a recursão faz sentido – e como otimizá -los: Fatorial: perfeito para recursão.A recursão da cauda coloca a chamada recursiva como a última operação,…

Continue a leitura

Não, há muito número de bibliotecas para construir aplicativos da CLI em Python, este é um experimento para tentar ter o código mínimo para a criação de aplicativos da CLI.Cada comando pode ter um nome, ajuda curta e descrição de longa ajuda.Está presente na Sardenha, nas penínsulas italiano, Bálcãs, Ibéricas e no norte da África.Por…

Continue a leitura

Por Mike Jones Em 25 de maio de 2025 Em reivindicações, criptografia, IETF, JSON, OAuth, OpenID, especificações Dez anos atrás, nesta semana, em maio de 2015, o JSON Web Token (JWT) tornou -se RFC 7519. Como foi escrito nos momentos essenciais do Post no OAuth e na Linha do tempo do OpenID Connect, agora é…

Continue a leitura

Hoje, a Antítese vende núcleos reservados anualmente, com um mínimo para começar, e espera oferecer mais flexibilidade no futuro, me disseram.Nenhuma estrutura e bibliotecas existentes sem suporte para todo o tempo, depuração, fuzzing etc., pode ser usada.As gravações tendem a incluir estado de memória, interações de memória, entradas e marcadores de status de recursos do…

Continue a leitura

Nome, nome do filtro recém -criado, tamanhos de papel, configurações de cortador).Cada página começa com um cabeçalho de página de comprimento fixo contendo meta informações como o espaço de cores, página Tamanho, orientação, etc. Aqui está apenas um exemplo de como isso parece: Meio dia, 100 linhas de python e 69 ingressos de teste impressos…

Continue a leitura

Esteja você criando mecanismos de pesquisa, sistemas de recomendação, memória de IA ou qualquer aplicativo que requer similaridade vetorial, o EntityDB o abordou.Como o vetor total é de 384 bits, são necessárias 3 etapas (384 ÷ 128 = 3), confirmando o processamento SIMD de 128 bits.Enquanto a similaridade do cosseno mede o ângulo entre dois…

Continue a leitura

Parte de um conjunto de software que incluía o AppleTalk, Applehare e o hardware de cabeamento de maçã chamado LocalTalk, a AFP permitiu que os usuários compartilhassem arquivos nos Macs nas redes da área local.Vários fornecedores de terceiros do NAS, como Sinology e outros, incluem o suporte da AFP em seus produtos, mas é provável…

Continue a leitura

Em projetos de código aberto, pense em loops fora por um, variáveis com a nome de nome ou um perdido == onde> = pertence.Uma CISSP e CISM com paixão pela conformidade, ela trabalhou na Cisco, Symantec e várias startups.Aqui estão algumas coisas a serem evitadas: Em código aberto, amamos a criatividade desenfreada – selvagem, explora…

Continue a leitura

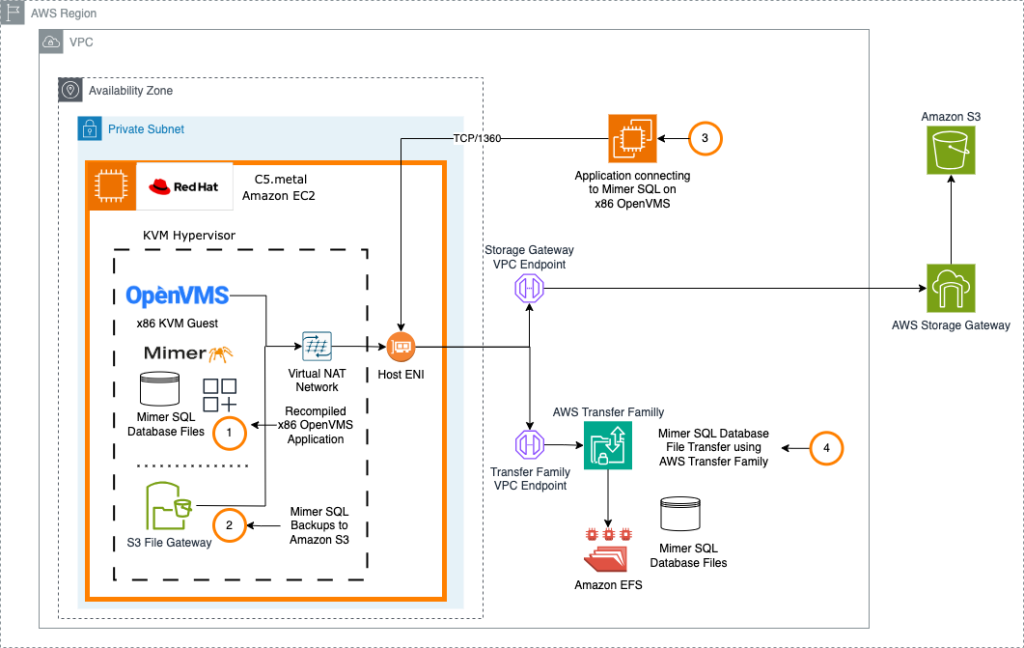

Local:-Caminho do banco de dados——————- ———————– World/MNT/EFS/MIMER/Mundo em seguida inicie o banco de dados copiado com o comando MimControl.O servidor de banco de dados atual é executado em diferentes plataformas, incluindo Microsoft Windows, Linux, MacOS e OpenVMS (x86 e Itanium). Nesta postagem do blog, mostrarei como migrar um banco de dados Oracle RDB para imitar…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018