Instale a versão polares mais recente com: Também temos um pacote do CONDA (instalar o conda -c conda -forge polars), no entanto, o PIP é a maneira preferida de instalar os polares.No entanto, tanto o pacote python quanto o módulo Python são nomeados polares, então você pode pip instalar polares e importar polares.Isso pode ser…

Continue a leituraJá protegemos os e -mails, eventos do calendário, arquivos, atividades de navegação (nova janela) e senhas de mais de 100 milhões de pessoas em todo o mundo.Você também pode tirar fotos de documentos confidenciais, como seu passaporte, cartão de previdência social, carteira de motorista ou declarações fiscais.No seu aplicativo móvel, você pode visualizar uma variedade…

Continue a leituraAvaliamos seu desempenho na Covance (n = 1.029), longlenidade (n = 962), SAMS (n = 192), coortes de Stanford-ADRC (n = 409) e assuntos cognitivamente prejudicados de Knight-ADRC (n = 1,677).Nat.Buchanan, S., Combet, E., Stenvinkel, P. & Shiels, P. G. Klotho, envelhecimento, e o rim fracassado.Os modelos foram testados em quatro coortes independentes: Covance (n…

Continue a leitura

Essa renda desempenhou um papel fundamental na transformação da empresa e seus pares setoriais, de pequenas startups, literalmente operando de porões, em gigantes globais.Os principais nomes das famílias em tecnologia hoje, incluindo a Amazon, Google e Microsoft, obtiveram bilhões de vender sua tecnologia e serviços para a máquina de guerra perpétua do Império.O jornalismo independente…

Continue a leituraExplore como os LLMs geram texto, por que às vezes alucinam informações e as implicações éticas em torno de suas capacidades incríveis.O GitHub está anunciando a disponibilidade geral do bate-papo do GitHub Copilot e das visualizações da nova oferta do GitHub Copilot Enterprise, novos recursos de segurança movidos a IA e o programa de parceiros…

Continue a leituraUma visão tão estreita ignora a versatilidade e a praticidade de F#no desenvolvimento típico de aplicativos, incluindo áreas como UIs, APIs, microsserviços e scripts. Todos conhecemos os idiomas preferidos para a maioria das empresas no desenvolvimento de software de aplicativos: Java, C#, TypeScript e Python, para citar alguns.F# aproveita todo o poder, desempenho e escalabilidade…

Continue a leitura

Em uma colaboração significativa, a Hackernoon, uma publicação de tecnologia amplamente leitura, fez uma parceria com o Namespace.gg para introduzir uma iniciativa inovadora.O mundo on-line muitas vezes não possui a abordagem de privacidade e o usuário inerente a identidades do mundo real, como Seguro Social, Passaportes e Automografias.Esta parceria oferece uma cunhagem gratuita de identidades…

Continue a leituraNo relatório de Octovesse deste ano, estudamos como a atividade de código aberto em torno da IA, a nuvem e o GIT estão mudando a experiência do desenvolvedor.Celebre os mantenedores da primeira coorte de acelerador do Github, aprenda o que eles estão fazendo desde então e ouça o que vem a seguir para o acelerador…

Continue a leituraC.L., L.Z., J.Z., B.Z., Yike Liu, X.Z., J.H., Y.Z., Y. Wang, X.W., W. LV, Yang Li, H. Lan, Yuxi Li, W.W., G.F.e Z.Y.Res.J. Geophys.Um sinal não estacionário casual f (t), t ∈ [0, l], pode ser expresso como uma série de Fourier da seguinte maneira: onde um (t) são os coeficientes de Fourier e \…

Continue a leitura

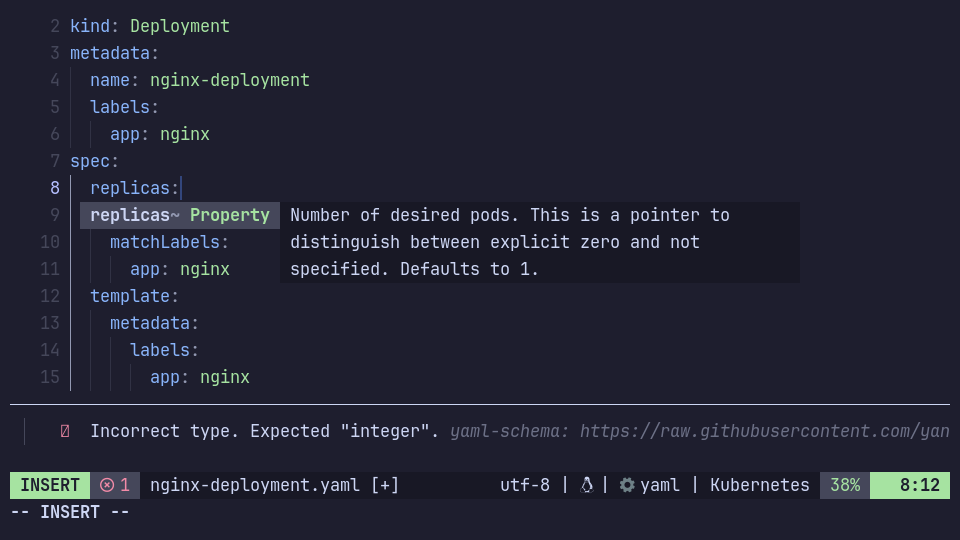

Isso é semelhante à configuração Yamlls acima, mas em vez de obter os esquemas da YAML com requisitos (‘schemastore’). Yaml.schemas, temos que obter os esquemas JSON com requisitos (‘schemastore’). Json.schema.No exemplo a seguir, usamos o suporte da loja de esquema YAMLLS para carregar automaticamente o esquema de fluxos de trabalho de ações do Github com…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018