O último recurso que se dirigiu ao Google Cemitério é a rolagem contínua nos resultados de pesquisa, de acordo com um relatório da Land Motor de pesquisa.No celular, um botão “mais resultados” será mostrado na parte inferior de uma pesquisa para carregar a próxima página. Fonte: https://www.theverge.com/2024/6/25/24185727/google-search-continuous-scrolling-doomscrolling-graveyard

Continue a leitura

Construímos CPUs, GPUs, NVLink, interruptores Infiniband, NICs, Supernics – são muitas fichas, mas você precisa de muitas fichas para servir o mercado inteiro.Somos sonhadores, inventores, somos pioneiros – não nos importamos em falhar ou perder tempo, apenas queremos criar algo novo.Se somos 1,6x mais rápido que a Ethernet e você não nos escolheu, seria como…

Continue a leitura

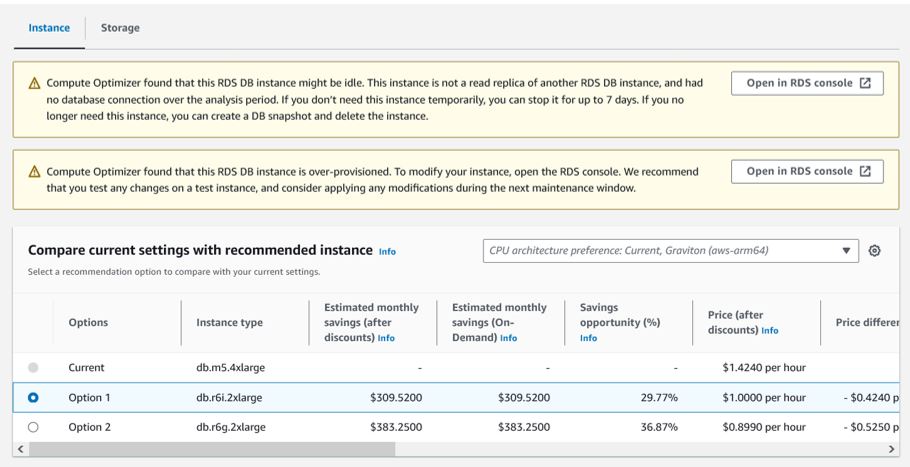

A Amazon RDS, um serviço gerenciado, permite configurar, operar e dimensionar um banco de dados relacional, enquanto automatiza tarefas de administrador de banco de dados demoradas, como provisionamento, patching e backups de hardware.Primeiro, você verá uma recomendação para a instância do banco de dados e, segundo, verá uma recomendação para o armazenamento de instância do…

Continue a leitura

Como o Bhyve é um hipervisor tipo 2 – apenas um processo em um sistema operacional FreeBSD – também podemos usar o Kill (1) para pausar/retomar o estado de cada VM Bhyve.No passado, implementei o script de desktop-pause.sh para pausar/retomar os aplicativos UNIX-geralmente focados nos Ones GUI-pausar qualquer aplicativo-descrito aqui em detalhes.Foi bastante curto depois…

Continue a leitura

Para usar um exemplo do artigo dos pesquisadores, “Paris”, “It Is In Paris” e “France’s Capital, Paris” são respostas válidas para “onde está a Torre Eiffel?”Mas se os exemplos em seu treinamento forem poucos ou inconsistentes em seus fatos, o LLMS sintetiza uma resposta de som plausível que provavelmente está incorreta.E, ao fazer isso, eles…

Continue a leitura

Da mesma forma, no Ubuntu 20.04, você pode obter uma versão bpftool que não lê o BTF Informações (que são armazenadas em/sys/kernel/btf/vmlluex).Tenha em mente que Se você está compilando o kernel, precisa instalar o utilitário Pahole Commandline Para compilar um kernel com esta opção ativada.Por exemplo, se você está no Ubuntu 20.04 e instalou “…

Continue a leitura

Ao introduzir dois novos atributos HTML: compostos e possuímos, podemos descrever o fluxo de controle mais complexo nativamente e descarregar a renderização do ciclo de vida do componente da Web.No entanto, em meio a uma rápida exibição das proezas de engenharia por desenvolvedores, equipes e empresas.Por exemplo: Neste trecho, o atributo composto indica que o…

Continue a leitura

Instale dependências: Execute o script de configuração para instalar dependências Ruby e JavaScript: Configure o banco de dados: Este aplicativo usa o SQLite para desenvolvimento e PostgreSQL para produção.Clone o repositório: Configure o ambiente Ruby: Verifique se você tem Ruby 3.2.3 instalado.Para desenvolvimento, basta instalar o sqlite3 e executar o BIN/Rails DB: Configuração.Para produção, instale…

Continue a leitura

Uma parte do PDF é mostrada abaixo: O malware baixa a próxima carga útil do estágio, denominada vmcoreinfo, de um servidor remoto, Clawsindia [.] In.Como muitos outros atacantes, o UTA0137 utiliza ferramentas de código aberto após uma pausa bem-sucedida, incluindo o uso de NMAP, cinzel e Ligolo.O malware usado nessas campanhas recentes, que a Volexity…

Continue a leitura

O Bitcoin, a principal criptomoeda, caiu para o nível mais baixo em 30 dias, atingindo US $ 65.057 em meio a várias incertezas do mercado.Taxas de juros mais altas, que aumentam o valor do dólar, tornam o Bitcoin menos atraente, pois não oferece pagamentos de juros ou dividendos.Atualmente, o Bitcoin está sendo negociado em torno…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018