Até Sam Altman, CEO da Openai, a empresa por trás do ChatGPT, nomeou o atendimento ao cliente como a primeira grande categoria que ele vê sendo massivamente impactada pela IA generativa.Mas ficou claro que, para fornecer as respostas mais precisas geradas pela IA, seria necessário adicionar fontes de dados externas, como um site de documentação…

Continue a leitura

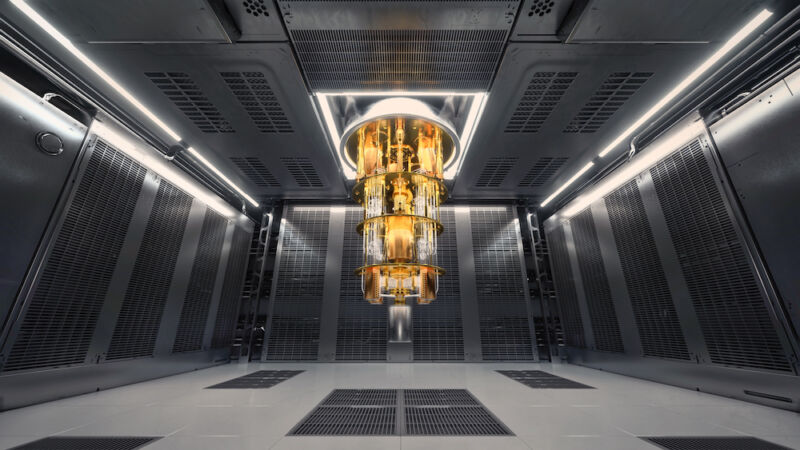

Isso, por sua vez, significa certa morte para muitos dos esquemas criptográficos que agora protegem sessões da Web criptografadas, dados bancários e médicos e outros segredos.Primeiro, para que seja quebrado, um atacante teria que derrotar a criptografia ECDSA e a criptografia PCQ que sustenta sua segurança.Através da otimização cuidadosa, conseguimos desenvolver uma implementação otimizada da…

Continue a leituraComo eu queria raspar os títulos das postagens do blog, seus respectivos autores e as datas da publicação, acabei de adicionar 3 campos chamados “Title”, “Author” e “Pub_Date”.Você deve ser o mais específico possível e sempre descrever o esquema (nomes de atributos, como “Title”, “Author_Name”, “Publication_Date”).Embora existam certamente algumas excelentes ferramentas de raspagem na web…

Continue a leituraVocê pode instalar o Shell-AI diretamente do Pypi usando o PIP: Após a instalação, você pode invocar o utilitário usando o comando shai. O Shell-AI (Shai) é um utilitário da CLI que traz o poder do entendimento da linguagem natural à sua linha de comando.Sob o capô, a Shell-AI aproveita o Langchain para uso do…

Continue a leituraVocê pode instalar o Docker diretamente ou usar o Docker Compose (ou usar podman, Portainer, etc.).Instale o CastSponsorskip de Gabe565/Homebrew-Tap: O CastSponsorsKip não requer um serviço ou entrada, por isso é simples de hospedar em Kubernetes com uma única implantação.Este projeto foi inspirado no Sponsorblockcast, mas escrito do zero para diminuir a memória e o…

Continue a leitura

“Herobrine, Hades e Agah são todos cancelados”, diz o comentário.Em novembro de 2022, o software anti-travessa que muitos jogos multiplayer exigem ainda não estavam funcionando, e os monitores externos não eram suportados.Isso não significa que os Chromebooks com GPUs dedicados nunca acontecerão – AMD e Intel também fazem GPUs de laptop dedicados, embora sejam muito…

Continue a leituraQuando a segunda pessoa terminar de falar, a resposta será traduzida para o seu idioma e reproduzida em seus ouvidos através de seus brotos do Google Pixel.Isso lança o Google traduz no modo de transcrição ouvindo o idioma que você solicita (inglês) e traduzindo para o seu idioma padrão (francês, alemão, italiano ou espanhol).Atualmente, o…

Continue a leitura

A falta de qualidade do código pode resultar da inexperiência, restrições de tempo e outras razões.Não precisamos invadir as coisas, isso nos salva centenas de horas de tempo. “Projetos de longo prazo podem ser desafiadores de manter, mas o uso consistente de ferramentas de qualidade de código pode ajudar. Um jogo de pássaro muito simples…

Continue a leituraUm dos nossos, Chris Smith, até usou o ChatGPT para treinar para uma meia-maratona, e estamos vendo-a usada para criar críticas geradas pela IA agora também.Josh Hawkins escreve há mais de uma década, cobrindo ciências, jogos e cultura de tecnologia.Sempre que ele não está ocupado escrevendo sobre tecnologia ou gadgets, ele geralmente pode ser encontrado…

Continue a leituraGO Versão 1.19 Produz um binário Kurt Fonte: https://github.com/soraro/kurt

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018