Hoje, o Google fabrica centenas de produtos usados por bilhões de pessoas em todo o mundo, do YouTube e do Android ao Gmail e, é claro, pesquisa no Google.Nos anos que se seguiram, a empresa expandiu -se rapidamente engenheiros de contratação, construindo uma equipe de vendas e apresentando o primeiro cachorro da empresa, Yoshka.Em agosto…

Continue a leituraA própria Tower também possui instalações de fabricação em Israel (150 mm e 200 mm), os EUA (200 mm), o Japão (200 mm e 300 mm) e em breve na Itália em parceria com a STMicroelectronics.O acordo dará à Tower um novo corredor de capacidade, afirmou, de “mais de 600.000 camadas fotográficas por mês” para…

Continue a leitura

Ao longo dos anos, inúmeros desenvolvedores talentosos em todo o mundo trabalharam em projetos de código aberto, criando uma rica tapeçaria de ferramentas de software, estruturas e aplicativos que os negócios de energia, governos e organizações.Ele desempenha uma função crítica em muitas áreas, incluindo sistemas operacionais de servidor, servidores da Web e de email, bancos…

Continue a leituraO pesquisador usou uma engenhoca de US $ 70 feita de um Raspberry Pi Zero 2 W, duas antenas, um adaptador Bluetooth compatível com Linux e uma bateria portátil.A partir de um dispositivo que não é trabalho, você pode entrar em contato com Lorenzo Franceschi-Bicchierai com segurança no sinal em +1 917 257 1382, ou…

Continue a leituraOu faça o download da mais recente seção APK na seção Um aplicativo de notícias de TV gratuito e de código aberto, inspirado no Hypnotix da Linux Mint.Para sugestões de canais de notícias, registre um problema no Free-TV/IPTV e no nosso repositório do GitHub.Incluirei canais de notícias sugeridos que atendem aos nossos critérios assim que…

Continue a leitura

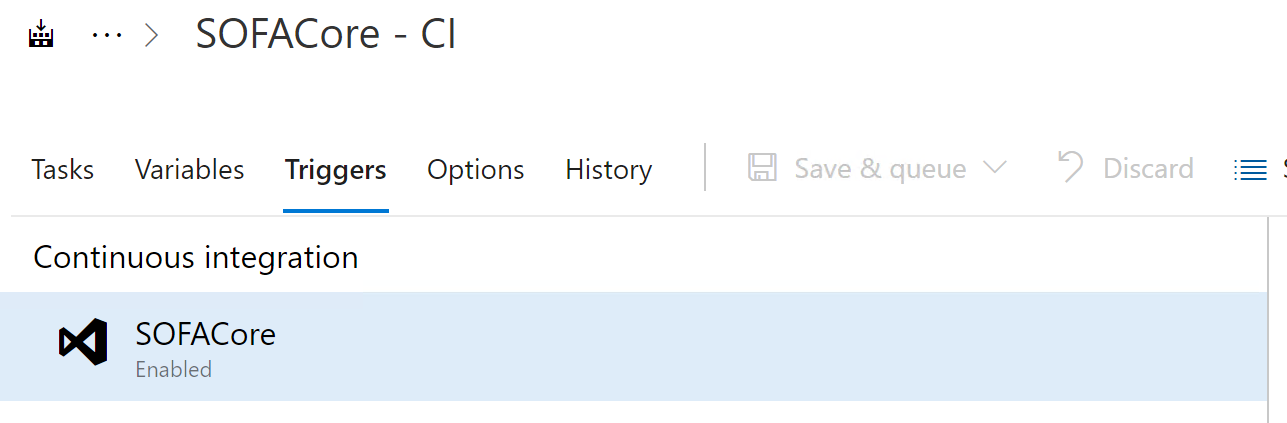

Se o seu tempo de construção for pequeno, tudo bem, mas quando o tempo de construção começa a aumentar, pode se tornar interessante procurar maneiras de melhorar esse processo.Como resultado, durante um dia normal, muito código é empurrado para o porta -malas (mestre, principal, … o que você chama).Explicar isso com um pouco mais de…

Continue a leitura

O MAC, escreveu Siracusa, precisava de algo que pudesse lidar com muitos arquivos minúsculos, gerenciamento de volume com armazenamento agrupado, integridade de dados baseada em verificação e instantâneos.Quando o Ext3 adicionou suporte ao diário, seu status como uma quantidade conhecida e confiável o tornou o próximo padrão “, apesar das tentativas valentes de estabelecer o…

Continue a leitura

1, 1, 2, 1, 3, 3, 1, 0), tome a decisão de pausar ou não minha irrigação.Neste exemplo, criaremos uma rede de três camadas para avançar, sendo os três a camada de entrada, camada oculta e camada de saída, como mostrado abaixo.Eu tenho duas entradas de saídas ultranônicas e 5, virando à esquerda, luz à…

Continue a leitura

Para receber novas postagens e apoiar meu trabalho, considere me tornar um assinante gratuito ou pago.Não estamos realmente fazendo ágeis aqui, porque não estamos fazendo Falls (ATFs) de confiança ágil (ATFs), e ninguém usa a tampa de mão-de-dunção.Em seguida, pergunte se o último trabalho deles estava fazendo ágil (ou “ágil real”) e ouça enquanto eles…

Continue a leituraConsulte Exemplo de seção de configuração para formato de configuração): Então Skar pode ser iniciado assim: Recomenda -se que Skar seja instalado e executado como um serviço.Para sincronizar todo o histórico de blockchain com a configuração de filtro determinada, o cliente faz consultas consecutivas usando From_block para indicar o bloco para iniciar a consulta.Exemplo de…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018