Padrões C ++: Compiladores: Visual Studio: 2022 GNU: 13.3, 14.2 Clang: 18, 19 Aumente as versões: 1.73+ Este guia de início rápido é uma visão geral muito breve de algumas das coisas Isso pode ser feito com o NUMCPP.Há também uma classe de datacube fornecida como um contêiner de conveniência para armazenar uma matriz de…

Continue a leitura

Descobrir por que várias entidades com o mesmo nome são visíveis. Fonte: https://devblogs.microsoft.com/oldnewthing/20250619-00

Continue a leitura

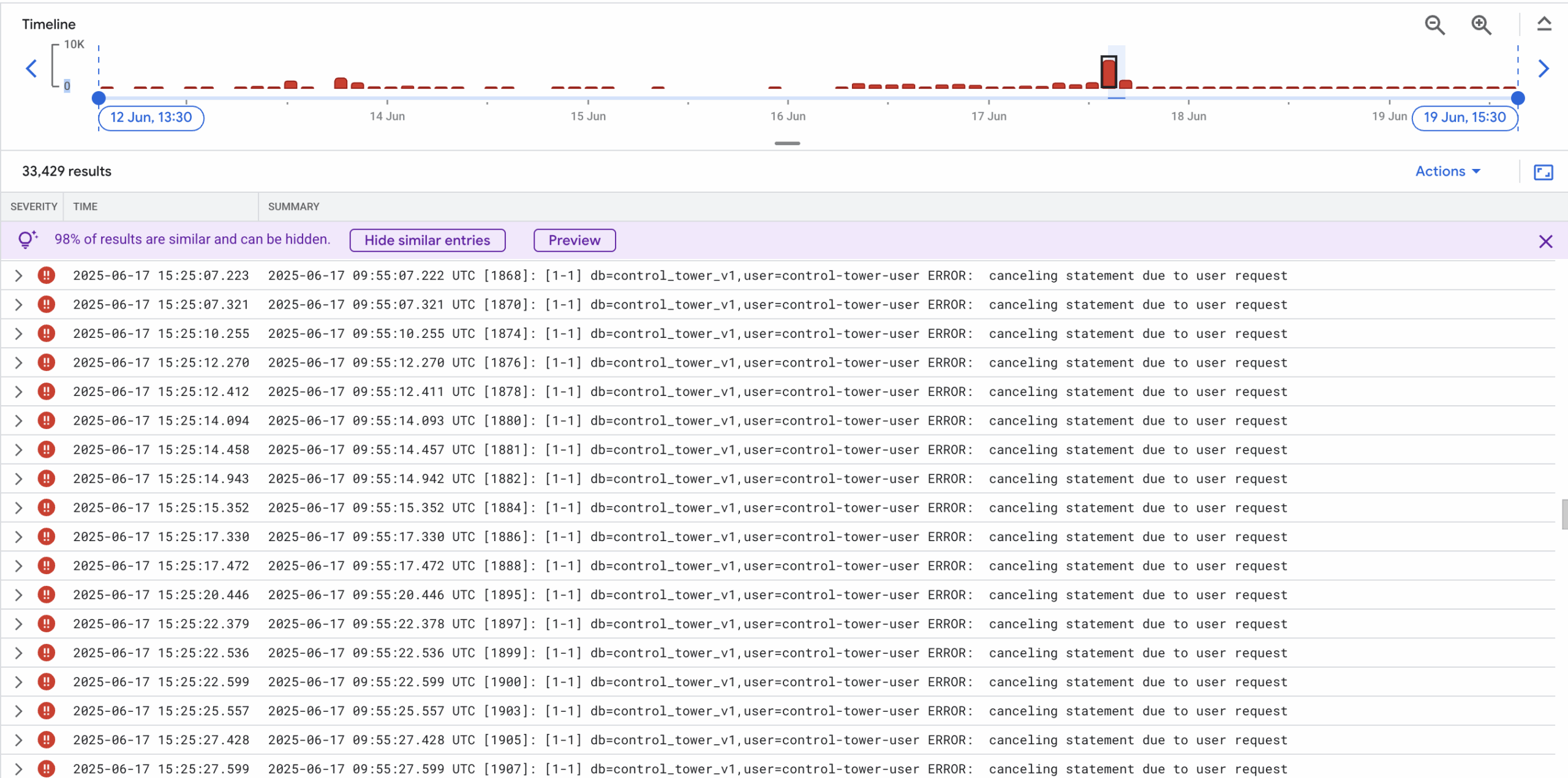

Nesse caso em particular, a mudança foi a mudança de esquema que desencadeou o problema: Essa mudança de esquema adiciona duas novas colunas à tabela malware_analyes, além de adicionar índices nelas.Finalmente, a lógica de negócios pode ser executada sem manter nenhum bloqueio na tabela de lógica de negócios e alavancar a API de travamento de…

Continue a leitura

Andy Piper Chefe de Comunicação Esta semana é a semana de código aberto da ONU e estamos felizes em compartilhar que hoje, Mastodon foi adicionado ao registro DPG da Digital Public Goods Alliance.Fazemos parte do Fediverse, construído com padrões compartilhados comuns e um elemento importante da infraestrutura pública digital (DPI).Ser reconhecido como um DPG aumenta…

Continue a leitura

Escolha do modelo: Se QWEN: 7B-CHAT não for suficiente para documentação complexa, considere os modelos QWEN maiores (por exemplo, Qwen: 14b-Chat, se o seu hardware permitir) ou outros modelos disponíveis no Ollama. Este tutorial mostra como gerar dinamicamente a documentação da API usando o Quarkus, o Langchain4J, o modelo QWEN da Ollama e a saída…

Continue a leituraAgora, quando você passa o mouse sobre uma variável, método ou classe e puxa sua dica de ferramenta de informações rápidas no VS, verá uma opção para descrever com o copilot.Agora, ele examinará seu código em busca de cenários de codificação suportados que a Copilot pode armazenar para um melhor contexto, resultando em respostas mais…

Continue a leituraMinha idéia era usar o operador de conversão para deduzir a assinatura da função de retorno de chamada e dar ao wrapper função a mesma assinatura.O bom de encaminhar para a função de membro é que a função de membro não precisa aceitar os parâmetros da mesma maneira que o retorno de chamada.Se você está…

Continue a leitura

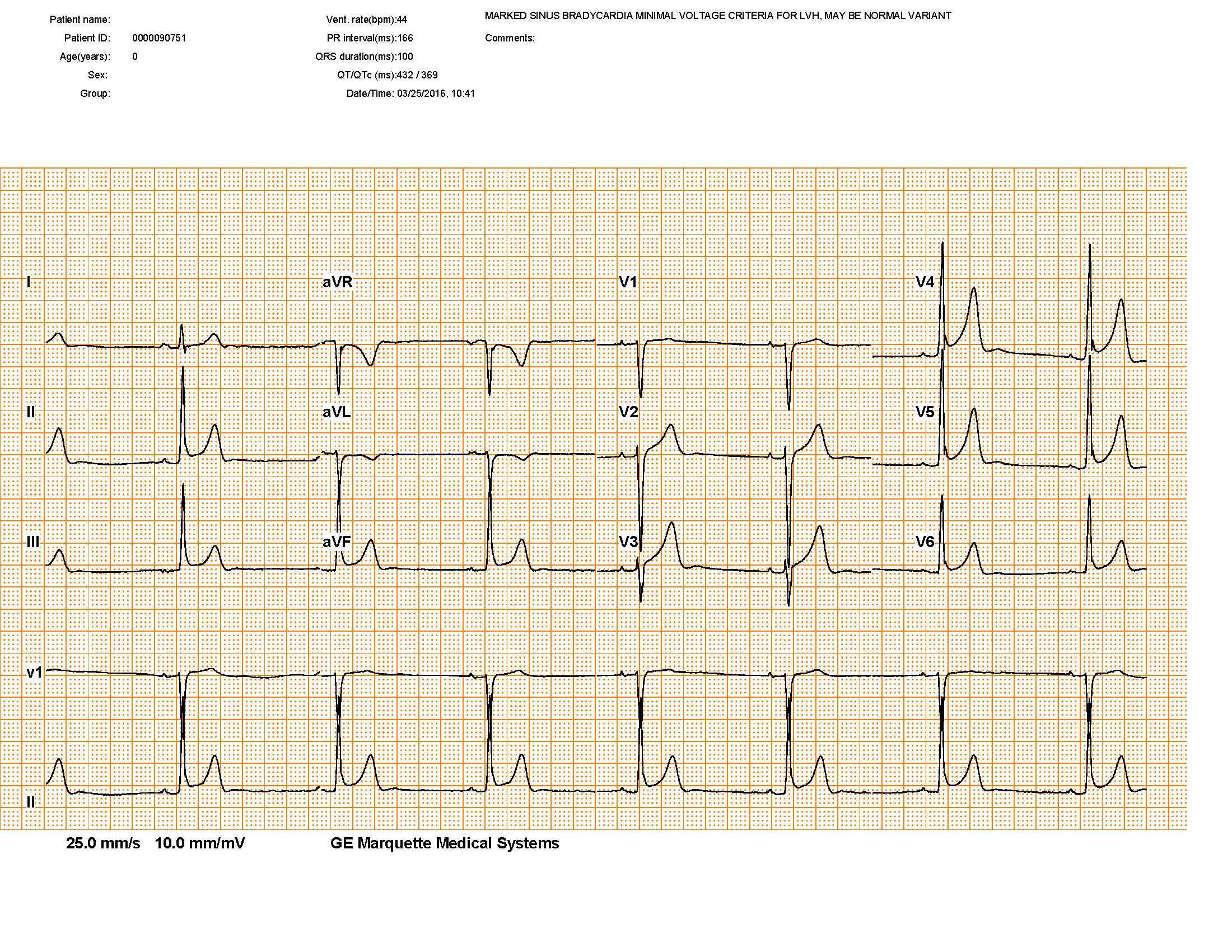

Doi: https://doi.org/10.1016/j.cmpb.2022.106890 https://www.sciencedirect.com/science/article/pii/s0169260722002723 Com a ajuda de: Este aplicativo permite digitalizar digitalizações de imagem ECG de papel, como esta: Para produzir sinais digitais, como estes: Faça o download do último lançamento aqui.(Isso acontecerá automaticamente se você estiver usando Pyenv) Agora você pode correr: Ou, no Windows, pode ser necessário executar: Isso iniciará a versão interpretada…

Continue a leitura

Aprendemos como fornecer os principais benefícios de Darklang – infraestrutura invisível, implantação sem implantação, desenvolvimento orientado a rastreio – sem exigir nosso editor específico ou ambiente de hospedagem.Há muito tempo acreditamos em código aberto filosoficamente, mas sentimos que a arquitetura e o modelo de negócios exclusivos de Darklang exigiam uma abordagem diferente.O código aberto permite…

Continue a leitura

Por enquanto, Pyaket está disponível apenas ao instalar da fonte: No futuro, você poderá instalar a partir de Pypi ou Crates.io para uso puro de rust.Não há mais etapas de instalação complicadas, dão aos usuários a conveniência que desejam, com a máxima compatibilidade e facilidade de uso centrada no Dev em comparação com soluções alternativas.🌵…

Continue a leituraTrending posts dos últimos 30 dias

-

Amazon Fire Sticks Ative “bilhões de dólares” em transmissão de pirataria

30 de maio de 2025By Auto News Bot | 0 Comments -

Gerando uma categoria específica de invólucros de retorno de chamada C em torno dos métodos C ++

17 de junho de 2025By Auto News Bot | 0 Comments -

Google Beam: Atualizações para o Projeto Starline da E/O 2025

4 de junho de 2025By Auto News Bot | 0 Comments -

Funcionário não licenciado demitido após alucinações de chatgpt encontradas no arquivamento

3 de junho de 2025By Auto News Bot | 0 Comments

3D ARM BSD BSDDAY ChatGPT CoC conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA open source PGP Privacidade python RISC segurança software livre suse ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018