Formulário para envio de sugestão de artigos.

Continue a leitura

A biblioteca foi usada internamente para apoiar os serviços de borda, os proxies Oxy HTTP ou túneis baseados em MASQUE, substituindo os túneis baseados em Wireguard no cliente WARP.A Cloudflare observa que o tokio-quiche potencializa cargas de trabalho internas, incluindo proxies HTTP/3 e túneis baseados em MASQUE, substituindo efetivamente os túneis WireGuard por túneis baseados…

Continue a leituraVocê não sabe quais subobjetos (classes base e membros de dados) foram construídos e quais não foram construídos em um bloco catch de um bloco try de função.Isso também garantirá que tudo seja limpo adequadamente, às custas de exigir que os subobjetos suportem um estado vazio.Idealmente, todo o construtor consiste inteiramente em inicializadores de membros…

Continue a leitura

No geral, podemos ver que com C, JavaScript/TypeScript, Python, Rust e Vala, existem cinco linguagens de programação que são comumente usadas para desenvolvimento de aplicativos dentro do ecossistema GNOME.Esses números cobrem “o ecossistema GNOME”, ou seja, a combinação de todos os projetos Core, Ferramentas de Desenvolvimento e Círculo.Os cinco principais aplicativos são: Blanket, Eyedropper, Newsflash,…

Continue a leitura

Terminamos o ano com mais 6 opções de linha de comando curl do que tínhamos na véspera de ano novo;agora em 273 no total.Como resultado direto disso, o uso da pilha OpenSSL QUIC foi marcado como obsoleto no curl e está na fila para remoção no início do próximo ano.Já que em algum momento de…

Continue a leitura

No meu trabalho diário, trabalho como redator técnico em uma empresa de software.E quanto ao modelo de implantação da linguagem (ou a falta dele)?Parabéns, agora você é um administrador de sistema que precisa se preocupar com todas essas coisas.É flexível o suficiente para fazer isso.E quanto ao ecossistema de pacotes da linguagem? Fonte: https://logicgrimoire.wordpress.com/2024/07/01/writing-html-by-hand-is-easier-than-debugging-your-static-site-generator/

Continue a leitura

Empacotamos esse banco de dados otimizado no Corgi (@cardog/corgi), um decodificador VIN totalmente offline: A biblioteca lida com download, armazenamento em cache e atualizações do banco de dados automaticamente. Quando decidimos construir o Corgi, um decodificador VIN offline que funciona em qualquer lugar, enfrentamos uma restrição fundamental: o banco de dados VPIC da NHTSA tinha…

Continue a leitura

O impacto das vulnerabilidades que encontramos vai desde vários desvios de verificação de assinatura, quebrando a criptografia em trânsito e a criptografia em repouso, prejudicando as assinaturas de chaves, até vulnerabilidades exploráveis de corrupção de memória. Além da matemática subjacente aos algoritmos criptográficos, existe toda uma outra camada de código de implementação, que atribui significado…

Continue a leituraÉ por isso que laboratórios de IA como Black Forest Labs, Cohere, Mistral, OpenAI, Reflection e Thinking Machines Lab estão todos treinando na plataforma NVIDIA Blackwell.É interativo, controlável e de uso geral, com aplicações em videogames, educação, ciência, entretenimento e robótica.Agora otimizado para NVIDIA Blackwell, o Gen-4.5 foi desenvolvido inteiramente em GPUs NVIDIA em pesquisa…

Continue a leitura

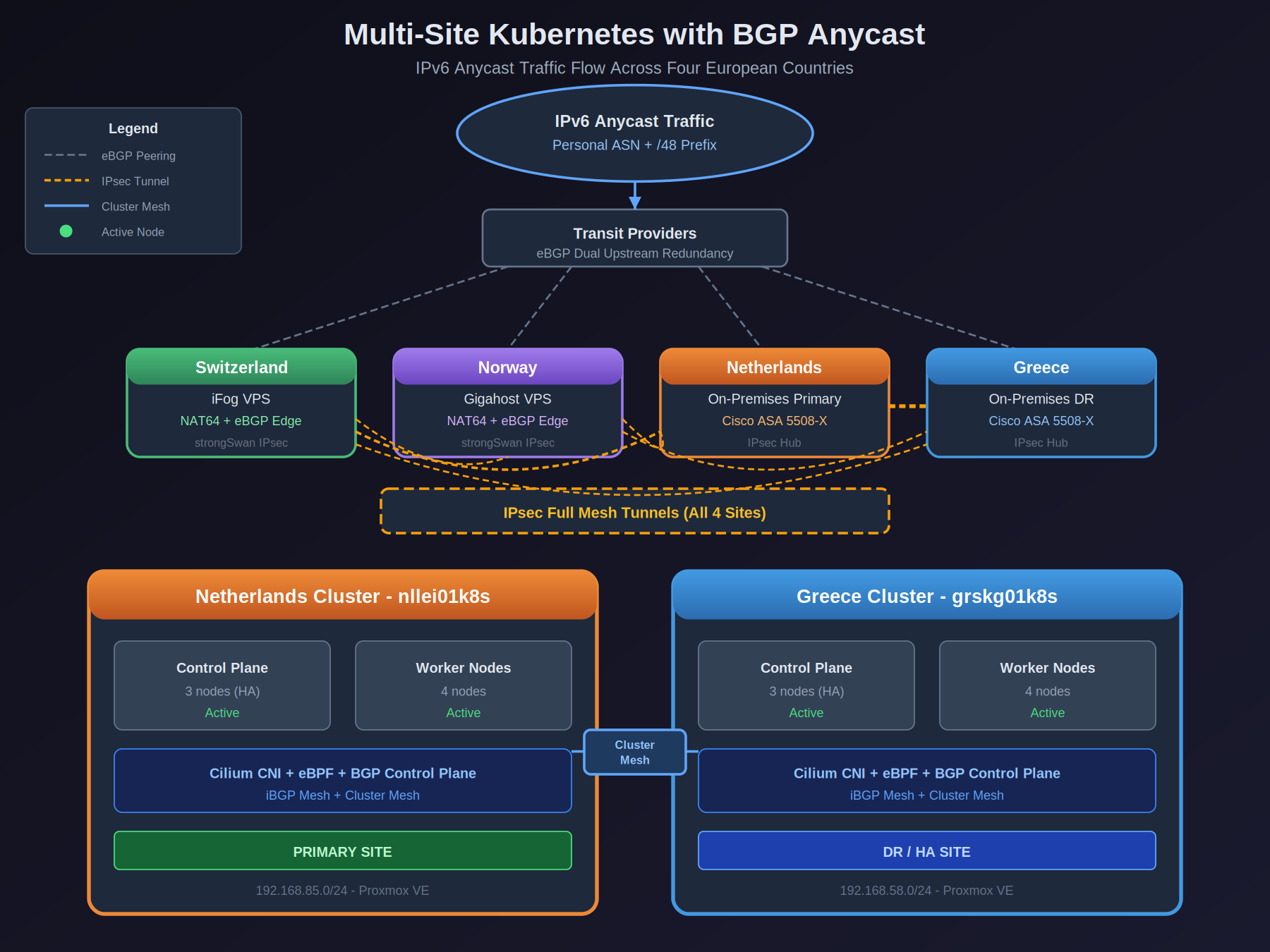

Tentei aprender Kubernetes, GitOps e BGP simultaneamente, ao mesmo tempo em que concluí cursos Coursera para preparação CKA e certificações Cisco NetDevOps, ao mesmo tempo em que construí o que equivale a uma infraestrutura de produção.Meu prefixo alcança ISPs de nível 1 por meio de iFog e Terrahost – Hurricane Electric, Cogent, Lumen e amigos,…

Continue a leitura

“Foi basicamente como, ‘Bem, ele não pagou os dois meses de serviço, então não desbloqueamos seu telefone. Mas, na prática, a FCC, sob o comando do presidente Brendan Carr, tem eliminado agressivamente os regulamentos que se aplicam às operadoras de telecomunicações sob a iniciativa “Excluir, Excluir, Excluir” de Carr. Roach não recebeu muito pagamento, considerando…

Continue a leituraTrending posts dos últimos 30 dias

3D Android BSD ChatGPT conferências containers debian Desktop Environment Documentação emacs eventos FLISOL FreeBSD Free Software Foundation games GDPR GNU jogos joomla KDE linux Linux-BR LISP Mail malware Microsoft Mozilla NVIDIA OpenSource open source PGP Privacidade python redhat rhel segurança software livre ubuntu União Européia virtualização VPN Vulkan vulnerabilidade Windows youtube

Comentários

- dezembro 2025

- novembro 2025

- outubro 2025

- setembro 2025

- agosto 2025

- julho 2025

- junho 2025

- maio 2025

- abril 2025

- março 2025

- fevereiro 2025

- janeiro 2025

- dezembro 2024

- novembro 2024

- outubro 2024

- setembro 2024

- agosto 2024

- julho 2024

- junho 2024

- maio 2024

- abril 2024

- março 2024

- fevereiro 2024

- janeiro 2024

- dezembro 2023

- novembro 2023

- outubro 2023

- setembro 2023

- agosto 2023

- julho 2023

- junho 2023

- maio 2023

- abril 2023

- janeiro 2023

- novembro 2022

- junho 2022

- janeiro 2022

- abril 2021

- outubro 2020

- setembro 2020

- agosto 2020

- junho 2020

- abril 2020

- fevereiro 2020

- janeiro 2020

- abril 2019

- março 2019

- fevereiro 2019

- dezembro 2018

- novembro 2018

- outubro 2018

- setembro 2018

- agosto 2018

- julho 2018

- junho 2018

- maio 2018

- abril 2018