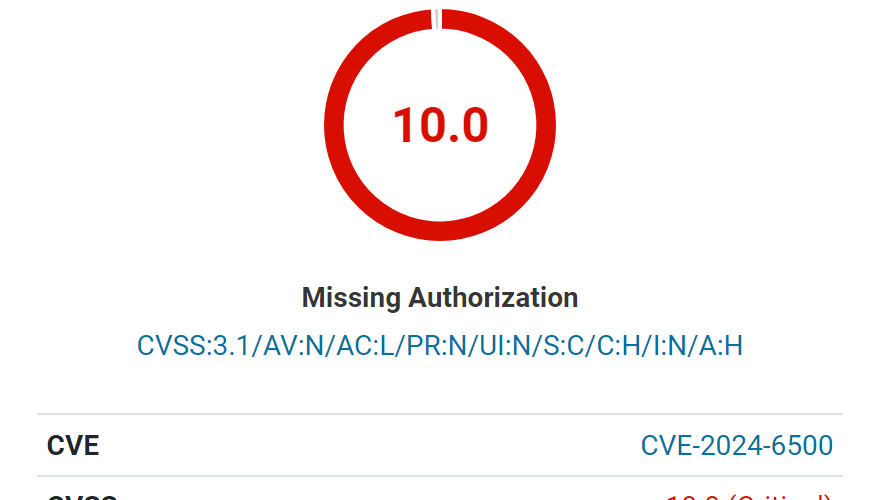

A falha, classificada como um arquivo arbitrário, leia e exclua vulnerabilidade, pode permitir que os atacantes leiam e excluam arquivos sensíveis, incluindo o arquivo de configuração crucial do WP-Config.php.Infelizmente, o parâmetro de ‘arquivo’ usado neste processo não é validado adequadamente, abrindo uma porta para os invasores a exploram.Uma vez no controle, os invasores têm acesso completo à instância do WordPress e podem comprometer ainda mais o sistema instalando backdoors, modificando arquivos e mantendo o acesso persistente.Ao excluir o arquivo wp-config.php, os atacantes podem forçar o site a um estado de configuração, possibilitando seqüestrar o site conectando-o a um banco de dados malicioso.Nos servidores Linux, o dano é limitado aos arquivos dentro da instalação do WordPress, mas eles permanecem vulneráveis à leitura não autorizada.